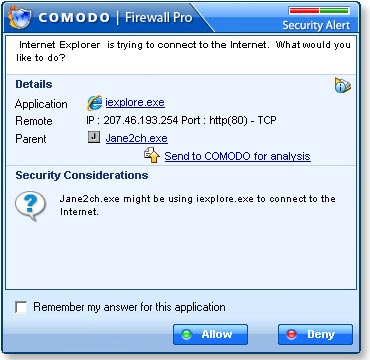

ブラウザを動かしてみる

ホームページをYahoo のトップに設定してあるIEを動かしてみます。

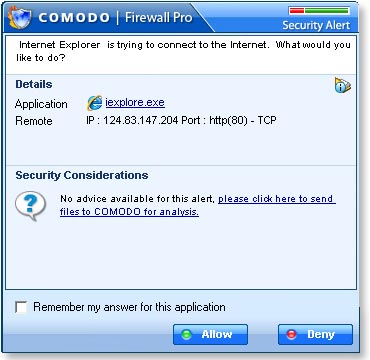

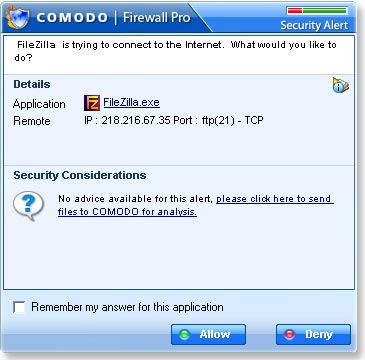

ポップアップが表示されます。

チェックするポイントとしては、

警告レベル、アプリケーションの信頼性、親アプリケーション、接続先等です。

特にセキュリティ上の注意(Security Consideration) にいろいろ表示される場合は充分注意

アプリケーションの詳細も確認できる

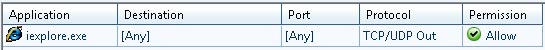

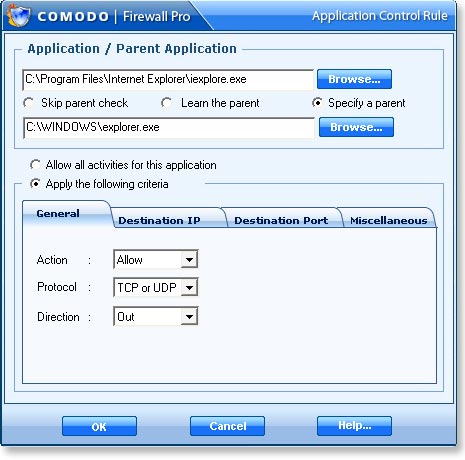

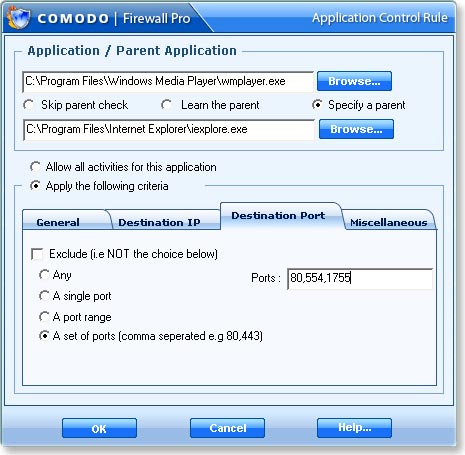

Remenber My .... にチェックを入れるとルールが生成されるので開いてチェックしてみます。

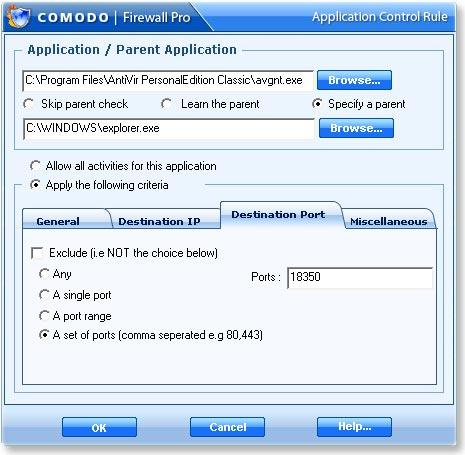

親にあたるアプリケーション、プロトコル、パケットの向き(外方向/内方向)、

宛先IPの指定(ホスト名、IPアドレス等)、宛先ポートの指定等の条件を指定できます。

追加として、不可視での接続や接続最大数を制限するなどの詳細指定もできます。(詳細は付属のHELP参照)

上の場合は親アプリが explorer になっていましたが、他のブラウザから起動してみましょう。

親アプリが異なるポップアップが表示され新しいるルールができました。

ブラウザの場合(特にIEなどは)他のアプリケーションの 踏み台として、トロイの通信に利用されたりする(ブラウザハイジャック)ことがありますのでルール作成時に充分注意して下さい。

神経質になり過ぎる必要はありませんが、脅威の存在については充分認識しておきましょう。

ルールの編集でSkip parent check にチェックを入れると親アプリのチェックはされません。

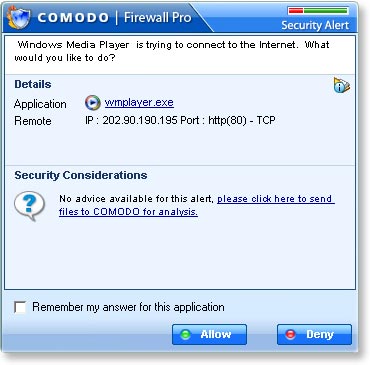

Windows Media Playerを動かしてみる

次にブラウザからWindows Media Playerを起動してみましょう。

WMPのルールができました。

使用ポート番号などチェックしてルールの編集をします。

WMPを起動しストリーミングファイルのURLを直接指定してみましょう。

親アプリごとにルールを作って厳格にコントロールも可能です。この場合はまとめてしまってもかまわないでしょう。

以上のようにして、ポップアップに対応、必要に応じてルールの編集/整形をしてアプリケーション制御 ルールの整備を行います。

HELPの中の、警告(Alerts)の項、Application Monitor の項に目を通しておくとよいでしょう。

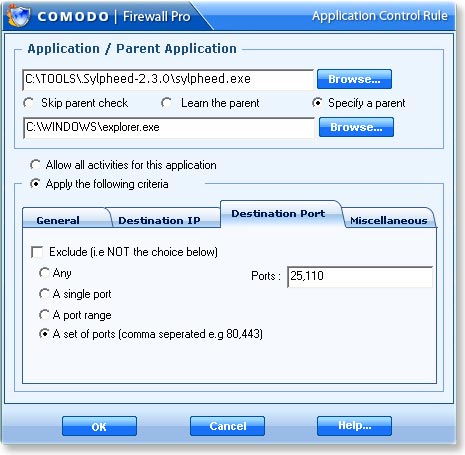

具体的なルールの例

メールクライアント

ISPのメールであればIPも指定したほうがよいでしょう。ポートも指定(SSL接続のサーバの場合は該当するポート番号を)します。

FTPクライアント

パッシブ接続の場合使用ポートは全ポートになってしまうので、宛先ポート21のルールのみ設定しておいて、実際の接続時に出たポップアップで一時的に許可する方法が適当です。

アンチウィルスソフト(AntiVir)

システムサービスの部分とリアルタイムでスキャン処理をしているプロセスなど、処理同士で常時通信しています。ウィルスの定義ファイル更新時にたくさんのプロセスが立ち上がり通信許可を求めてきます。avguard.exe (サービス、全体制御) In/Out any any

avgnt.exe (スキャンとか?) In any any, Out any 18350

sched.exe (スケジューラ) Out any 18350

update.exe (更新処理) Out any 80,18350

avnotify.exe(広告表示) Out any 80,18350

などのようなたくさんのルール設定が必要です。

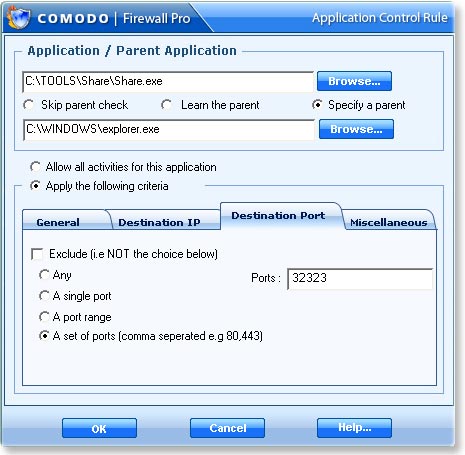

PtoPソフト(Share)

In any 開放ポート

Out any any

のようなアプリケーション制御ルールを設定し、さらにネットワーク制御ルールで

Destination Port に開放ポートを指定した In 方向のルール

Source Port に開放ポートを指定した Out 方向のルール

などの設定が必要です。

その他のルール設定

コンポーネント制御ルール

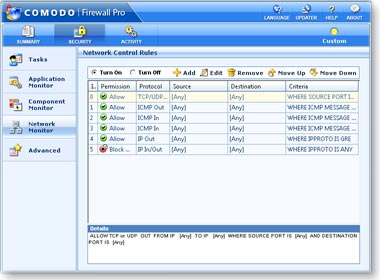

ネットワークアクセスの制御を、各アプリケーションを構成するコンポーネント単位で行うルールです。ネットワーク制御ルール

個々のdllやActiveXのコンポーネント等に対して、データベースと照合して信頼性を確認したり、個別にネットワークアクセスを制限したりといった細かいコントロールを可能にすることで、dllインジェクションなどのウィルスやスパイウェアの活動を早期に発見する手段を提供しています。

リークテストの項で具体例に触れてみたいと思います。一般的なパケットフィルタリングです。プロトコル、IPアドレス、ポートの単位で通信のコントロールが可能です。拡張設定Application Behavior Analysis(アプリケーション動作分析)(1) Monitor inter-process memory modification - 他のプロセスのメモリ書き換えなどの監視Advanced Attack Detection and Prevention(侵入、攻撃検知に関する高度な設定)

(2) Monitor DLL injections - 他のアプリケーションの動作空間へのdllをロードを検知する

(3) Monitor Windows Messages - WM_PASTEのようなWindowsの標準コントロールを利用して、他のアプリケーション のWindowに対する改竄処理を検知する

(4) Monitor COM/OME automation attempt - COMインターフェイスの連携機能を利用したアプリケーション間の通信を検知する

(5) Monitor DNS queries - システムのDNSサービスを利用した再帰的なDNSクエリーを監視

(6) Monitor parent application leaks - 親アプリのリーク監視

これらの項目について、検知分析機能の有効/無効の設定ができます。(1) TCP/UDP 等の大量パケットの送信に対する感度を、単位時間あたりのパケット量を指定するなどして調整できます。その他として、ループバックに関する設定、信頼アプリの通信の扱いに対する設定などがありますが、それぞれ対応する項目のHELPに一度は目を通しておきましょう。

(2) 規定外の通信に関する監視設定としてBoot時のoutboundパケットのシャットアウト

フラグメント化、パラメータ異常、チェックサム異常の検知

NDISの監視 などについて有効/無効の設定ができます

この部分の設定についてもリークテストで、関連する具体例があれば触れてみたいです。